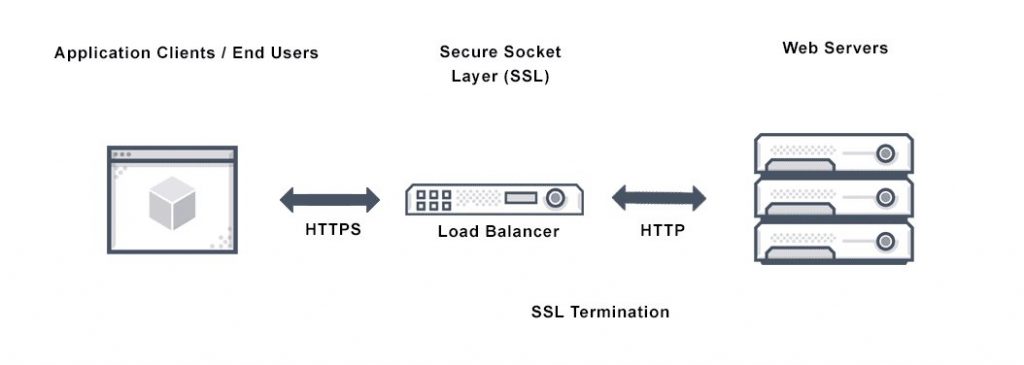

W usłudze Atman Cloud istnieje możliwość terminacji loadbalancera SSL, którego zasada działania została zaprezentowana na rysunku poniżej.

Proces tworzenia takiego loadbalancera składa się z dwóch faz:

- Utworzenie kontenera kluczy, który będzie przechowywał certyfikat oraz klucz prywatny

- Utworzenie TERMINATED_HTTPS loadbalancera i przypisanie do niego wcześniej utworzonego kontenera kluczy

1. Tworzenie kontenera kluczy

Utworzenie kontenera kluczy jest możliwe jedynie z poziomu CLI. Nasz użytkownik musi posiadać uprawnienia do tworzenia kluczy(jeżeli nasz użytkownik nie posiada takich uprawnień, należy skontaktować się z opiekunem handlowym). Dodatkowo, musimy posiadać CLI do usługi barbican przystosowanego do obsługi pythona w wersji 3: https://pkgs.org/download/python3-barbicanclient

TLS: certyfikat, klucz oraz łańcuch certyfikatów pośredniczących(intermediate certificate chain) muszą spełniać poniższe założenia:

- powinny być otrzymane z zewnętrznego CA(Certificate Authority)

- Klucz oraz certyfikat muszą być zakodowane za pomocą PEM, a łańcuch certyfikatów pośredniczących(intermediate certificate chain) musi być konkatenacją wszystkich certyfikatów pośredniczących, zakodowanych za pomocą PEM

- Klucz nie może być zahasłowany

Z tak przygotowanymi certyfikatami i kluczem(na potrzeby przykładów nazwijmy certyfikat server.crt, a klucz server.key) tworzymy dwa klucze:

barbican secret store --payload-content-type='text/plain' --name='certificate_terminated_https' --payload="$(cat /ścieżka/do/server.crt)" barbican secret store --payload-content-type='text/plain' --name='key_terminated_https' --payload="$(cat /ścieżka/do/server.key)"

A na samym końcu tworzymy z nich kontener kluczy:

barbican secret container create --name='tls_container_terminated_https' --type='certificate' --secret="certificate=$(barbican secret list -s opaque | awk '/ certificate_terminated_https / {print $2}')" --secret="private_key=$(barbican secret list -s opaque | awk '/ key_terminated_https / {print $2}')"

2. Tworzenie loadbalancera

Tworzenie loadbalancera odbywa się tak samo jak dotychczas. Jedyną różnicą jest wybór typu listenera. Należy wybrać opcję TERMINATED_HTTPS:

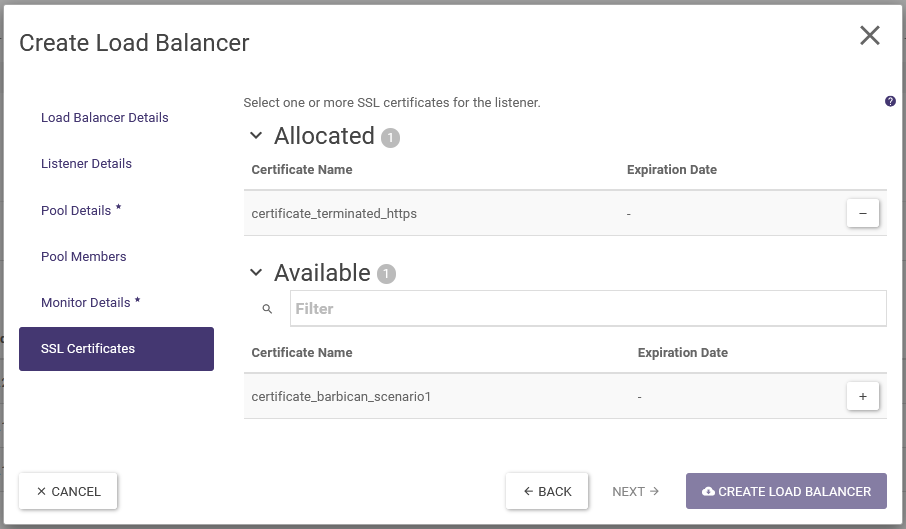

Po wypełnieniu wszystkich pożądanych ustawień, należy wybrać uprzednio stworzony certyfikat SSL:

I utworzyć loadbalancer za pomocą przycisku „Create Load Balancer”

]]>Istnieje możliwość utworzenia szyfrowanego wolumenu w usłudze Atman Cloud. Taki wolumen jest szyfrowany za pomocą specyfikacji LUKS(Linux Unified Key Setup) oraz jest zabezpieczony 256 bitowym kluczem szyfrującym, który jest generowany automatycznie w momencie tworzenia. Aby móc szyfrować wolumeny, musimy posiadać dodatkowe uprawnienia. W tym celu należy skontaktować się z Atman Service Desk [email protected] .

Tworzenie szyfrowanego wolumenu z panelu Horizon

1. Tworzenie zaszyfrowanego wolumenu z panelu Horizon

Tworzenie wolumenu za pomocą panelu Horizon odbywa się z zakładki Volumes -> Volumes -> Create Volume.

Po naciśnięciu opcji tworzenia wolumenu, musimy wybrać typ(Type) LUKS z odpowiednią liczbą IOPS, tak jak pokazane na obrazku poniżej. Resztę parametrów wybieramy zgodnie z naszymi preferencjami. Należy pamiętać, iż obowiązują nas obostrzenia quoty projektowej.

Tworzenie zaszyfrowanego wolumenu z CLI

1. Tworzenie zaszyfrowanego wolumenu

openstack volume create --size <rozmiar_w_GB> --type LUKS 'zaszyfrowany_wolumen'

2. Podmontowywanie wolumenu do instancji

openstack server add volume <uuid_instancji> 'zaszyfrowany_wolumen'

Tworzenie zaszyfrowanego, systemowego(bootowalnego) wolumenu z wolumenu niezaszyfrowanego

1. Tworzenie obrazu z niezaszyfrowanego wolumenu

W zakładce Volumes -> Volumes, z wcześniej przygotowanego wolumenu wybieramy opcję „Upload to Image”

2. Utworzenie wolumenu szyfrowanego z wcześniej przygotowanego obrazu

W zakładce Compute -> Images, z wcześniej przygotowanego obrazu wybieramy opcję „Create Volume”. W tym momencie musimy wybrać typ szyfrowany(np. LUKS_1000iops) w polu „Type”

3. Utworzenie instancji ze startowym, zaszyfrowanym wolumenem

W zakładce Volumes -> Volumes wybieramy tak przygotowany wolumen, a następnie w opcjach tego wolumenu wybieramy opcję „Launch as Instance”

Następnie należy odczekać, aż instancja zostanie wykreowana i będzie w stanie Active/Running.

Uwagi i znane problemy związane z szyfrowaniem

Pomimo tego, iż zespół Atman Cloud dba o to, by usługa szyfrowania spełniała wszystkie wymagania klientów, znane są poniższe problemy i ograniczenia:

- Tworzenie instancji z zaszyfrowanego wolumenu(punkt opisany powyżej), może zakończyć się tym, iż instancja przejdzie w stan ERROR i nie będzie można z niej korzystać. Aby temu zapobiec należy ponownie wykreować wolumen zaszyfrowany z obrazu i ponowić kreowanie instancji.

- Konwersja wolumenu niezaszyfrowanego do zaszyfrowanego wolumenu(punkt opisany poniżej, przez tzw. opcję retype) nie działa prawidłowo. Jest to spowodowane bug’iem w funkcjonalności: https://bugs.launchpad.net/nova/+bug/1925818

- Z powodu ograniczenia w kooperacji pomiędzy usługą Barbican a Novą(a konkretniej LUKSem), nie ma możliwości podmiany klucza szyfrującego. Taki wolumen należy odszyfrować, sprawdzić czy działa i następnie zaszyfrować ponownie, a potem dołączyć do instancji.

Konwersja wolumenu do zaszyfrowanego wolumenu z panelu Horizon(Uwaga: chwilowo funkcja niedostępna)

Niekiedy może pojawić się potrzeba przekonwertowania wolumenu, który do tej pory był niezaszyfrowany, na wolumen zaszyfrowany. Aby wykonać taką konwersję, muszą być spełnione poniższe warunki:

- wolumen musi być w statusie Available

- użytkownik musi posiadać rolę kreator, która umożliwia kreowanie zaszyfrowanych wolumenów

- użytkownik posiada dostęp do zaszyfrowanego typu wolumenu(volume type: encrypted True)

- tzw. root wolumen może być zaszyfrowany jedynie przez administratorów Atman Cloud – w wypadku takiej prośby należy się z tym zwrócić poprzez ServiceDesk

1. Wybór odpowiedniego wolumenu do konwersji

Wybieramy odpowiedni wolumen w zakładce Volumes -> Volumes . Następnie w kolumnie Actions, wybieramy Change Volume Type

2. Konwersja wolumenu

W nowo otwartym oknie(przykład powyżej) wybieramy odpowiedni typ(Type), adekwatny dla typu zaszyfrowanego. Następnie wybieramy odpowiednie Migration Policy „On Demand” i potwierdzamy przyciskiem Change Volume Type.

Gdy proces zmiany typu zostanie zakończony(operacja jest czasochłonna, może trwać nawet kilka godzin, jeżeli wolumen jest większy niż 1TB), możemy podmontować wolumen do instancji.

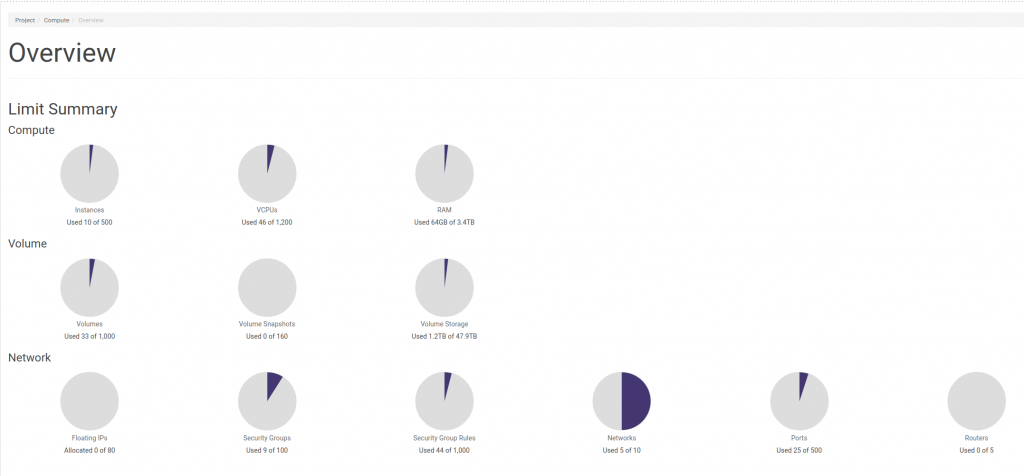

]]>Quota w panelu Horizon

Dostęp do przeglądu wykorzystania aktualnej quoty jest dostępne po wyklikaniu Project -> Compute -> Overview

Quota w CLI

- Używamy pliku OpenStack RC aby mieć dostęp do konsoli OpenStack

-

Wykonujemy komendę openstack limits show –project <project_id> –absolute

openstack limits show –project ab5b748ab5e04fa58c8b4aad9f744e2b –absolute

+————————–+——–+

| Name | Value |

+————————–+——–+

| maxTotalInstances | 45 |

| maxTotalCores | 200 |

| maxTotalRAMSize | 524288 |

| maxServerMeta | 128 |

| maxImageMeta | 128 |

| maxPersonality | 5 |

| maxPersonalitySize | 10240 |

| maxTotalKeypairs | 100 |

| maxServerGroups | 10 |

| maxServerGroupMembers | 10 |

| maxTotalFloatingIps | 10 |

| maxSecurityGroups | 10 |

| maxSecurityGroupRules | 20 |

| totalRAMUsed | 38912 |

| totalCoresUsed | 27 |

| totalInstancesUsed | 11 |

| totalFloatingIpsUsed | 0 |

| totalSecurityGroupsUsed | 0 |

| totalServerGroupsUsed | 0 |

| maxTotalVolumes | 130 |

| maxTotalSnapshots | 50 |

| maxTotalVolumeGigabytes | 1000 |

| maxTotalBackups | 10 |

| maxTotalBackupGigabytes | 100 |

| totalVolumesUsed | 41 |

| totalGigabytesUsed | 584 |

| totalSnapshotsUsed | 0 |

| totalBackupsUsed | 0 |

| totalBackupGigabytesUsed | 0 |

+————————–+——–+

- Jeżeli chcemy sprawdzić obecne wykorzystanie zasobów na poszczególny typ wolumenów, możemy wykonać komendę: cinder quota-usage <project_id>

cinder quota-usage ab5b748ab5e04fa58c8b4aad9f744e2b

+—————————+——–+———-+——-+———–+

| Type | In_use | Reserved | Limit | Allocated |

+—————————+——–+———-+——-+———–+

| gigabytes | 584 | 0 | 1000 | |

| gigabytes_1000iops | 512 | 0 | -1 | |

| gigabytes_6000iops | 28 | 0 | -1 | |

| gigabytes_LUKS_1000iops | 27 | 0 | -1 | |

| gigabytes_LUKS_6000iops | 17 | 0 | -1 | |

| volumes | 41 | 0 | 130 | |

| volumes_1000iops | 33 | 0 | -1 | |

| volumes_6000iops | 2 | 0 | -1 | |

| volumes_LUKS_1000iops | 4 | 0 | -1 | |

| volumes_LUKS_6000iops | 2 | 0 | -1 | |

+—————————+——–+———-+——-+———–+

Przekroczenie quoty/brak możliwości uruchomienia dodatkowych zasobów

Quota jest odgórnym ograniczeniem zasobów w projekcie i nie może zostać przekroczona. Jeżeli mimo to chcielibyśmy utworzyć dodatkowy zasób, a jesteśmy ograniczeni przez quotę, należy skontaktować się z opiekunem handlowym w celu zwiększenia tych limitów.

]]>Login to Atman VMware Cloud panel via SSO

Checking tenant resources and current usage

DHCP service startup procedure

Creating and editing virtual machines

Creating and editing virtual applications

Separating virtual machines on different hosts

Windows Server and RDS license activation

Launching and managing applications in the the Launchpad

Configuration of VMware vCloud Availability module to migrate machines to Atman VMware Cloud

Migrating virtual machines using vCloud Availability module

Description of possible options to migrate virtual machine to Atman VMware Cloud

Virtual machine replication management

Obrazy dysków maszyn wirtualnych oraz import do Atman Cloud

Archiwizowanie dysków maszyn wirtualnych poprzez obrazy w Atman Cloud

Load balancing w Atman Cloud

]]>Sieciowe – Internet oraz port TCP

Panel administracyjny i przeglądarki internetowe

Logowanie do panelu administracyjnego

Pobranie paczki instalacyjnej agenta

Instalacja agenta dla systemów operacyjnych z rodziny Windows

Instalacja agenta dla systemów operacyjnych z rodziny Linux/Unix

Przegląd głównych funkcji panelu Command Center

Konfiguracja agenta do backupu systemu plików

Ochrona całego systemu plików wybranego serwera

Ochrona wybranych zasobów systemu plików

Konfiguracja agenta do backupu MS SQL Server

Konfiguracja klienta do backupu MS SQL Server (wszystkie bazy)

Konfiguracja klienta do backupu MS SQL Server (pojedyncze bazy w instancji)

Konfiguracja klienta do backupu MS SQL Server (konfiguracja opcjonalna)

Konfiguracja agenta do backupu całych maszyn wirtualnych

Konfiguracja OpenStack (Atman Cloud)

Usuwanie maszyny wirtualnej z kopii zapasowej

Uruchomienie backupu na żądanie

Odtworzenie całej wirtualnej maszyny

Odtworzenie pojedynczego pliku z wirtualnej maszyny

Domyślnie usługa przyjmuje tylko połączenia pochodzące z naszej infrastruktury. W celu dodania wyjątku dla adresu IP spoza naszej infrastruktury zapraszamy do kontaktu.

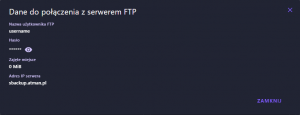

Dane dostępowe do usługi poprzez strefę klienta

- Logujemy się do strefy klienta i wchodzimy w sekcję serwerów dedykowanych. Rozwijamy serwer do którego została zakupiona usługa, a następnie wiersz „Usługi dodatkowe” i klikamy w zaznaczoną na czerwono ikonę.

- Wyświetlają się nam poświadczenia do usługi Backup FTP.

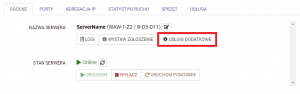

Dane dostępowe do usługi poprzez panel klienta

- Logujemy się do panelu klienta i wybieramy serwer do którego usługa została zakupiona i klikamy w zaznaczony na czerwono przycisk.

- Wyświetla nam się lista usług przypisanych do wybranego serwera. Klikamy teraz w zaznaczoną na czerwono ikonę.

- Wyświetlają się nam poświadczenia do usługi Backup FTP.

Logowanie do panelu i zmiana hasła

Zmiana rozmiaru wolumenu systemowego

Zmiana rozmiaru wolumenu systemowego bez konieczności usuwania instancji

Zmiana rozmiaru wolumenu dodatkowego

Uruchomienie instancji z własnego obrazu ISO

Utworzenie instancji z wolumenu na danym zasobie dyskowym

Stany instancji w rozliczeniu w modelu PAYG (Pay-As-You-Go)

Aktywacja licencji Windows Server i RDS

Linux

Ustawianie hasła podczas tworzenia instancji

Windows

Generowanie hasła na podstawie klucza SSH

Ustawianie hasła podczas tworzenia instancji

Umieszczenie obrazu systemu operacyjnego o wielkości >=10GB

Wykonanie kopii migawkowej instancji

Powrót instancji do stanu kopii migawkowej

Generowanie kluczy w systemie Linux

Generowanie kluczy w systemie Windows

Konwersja klucza na format *.ppk pod Windows

Przygotowanie instancji do korzystania z klucza SSH

Hasło administratora do instancji

Statyczne prywatne adresy IP, ręczne przydzielanie adresów

Przykłady tworzenia load balancerów

DNSaaS – zarządzanie strefą DNS

Zarządzanie z poziomu panelu WWW

Zarządzanie strefą DNS za pomocą narzędzia Terraform

Grupy zabezpieczeń (Security Groups)

Zmiana przypisania grupy do instancji

Dane dostępowe do klastra FortiGate

Instancje z systemem operacyjnym Windows

Dołączanie portu z adresem IPv6 do istniejącej instancji

Przygotowanie środowiska do korzystania z API

Szczegółowy opis przygotowania na przykładzie lokalnej maszyny Linux-Ubuntu

Instalacja python-openstackclient

Konfiguracja python-openstackclient

Eksport zmiennych środowiskowych

Uzyskanie dostępu do logowania

Opis funkcjonalności panelu auth.atman.pl

Logowanie do panelu Atman Cloud poprzez SSO

Zakładanie kont użytkowników w SSO

Konfiguracja pliku openrc dla konta API

Korzystanie z konta API w Terraform

Upload (import) pliku do chmury

Download (export) pliku z chmury

Utworzenie maszyny z własnego (zaimportowanego obrazu)

Migracja zasobów na nową infrastrukturę Atman Cloud

]]>Uzyskanie dostępu do logowania

Logowanie poprzez SSO do panelu Atman VMware Cloud

Uzyskanie dostępu do logowania

Opis funkcjonalności panelu auth.atman.pl

Logowanie do panelu Atman VMware Cloud poprzez SSO

Zakładanie kont użytkowników w SSO

Sprawdzenie zasobów Tenanta oraz aktualnego wykorzystania

Tworzenie i edycja maszyn wirtualnych (Virtual Machines)

Tworzenie i edycja aplikacji (Virtual Applications)

Separacja maszyn wirtualnych na hostach

Aktywacja licencji Windows Server i RDS

Powoływanie aplikacji i zarządzanie z poziomu Launchpad

Korzystanie z Application LaunchPad

Konfiguracja modułu VMware vCloud Availability do migracja maszyn do Atman VMware Cloud

Migracja maszyn wirtualnych za pomocą modułu vCloud Availability

Opis możliwych opcji migracji maszyny wirtualnej do Atman VMware Cloud

Zarządzanie replikacją maszyny wirtualnej

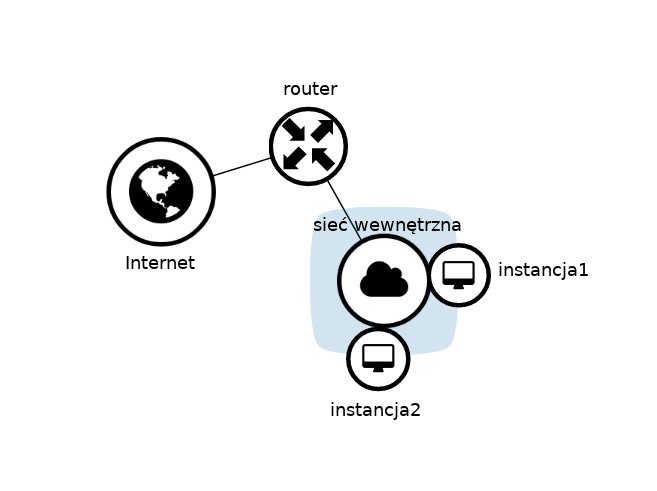

Na powyższym schemacie znajduje się standardowy schemat sieci w środowisku chmurowym. Dwie instancje podłączone są do jednej sieci wewnętrznej, która z kolei podłączona jest do Internetu za pośrednictwem wirtualnego routera.

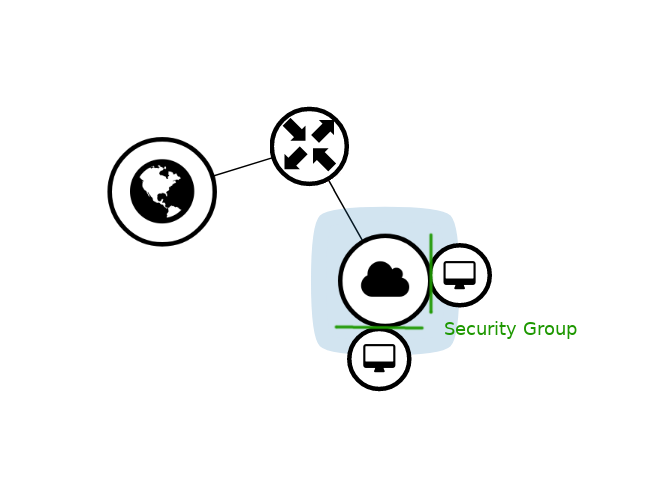

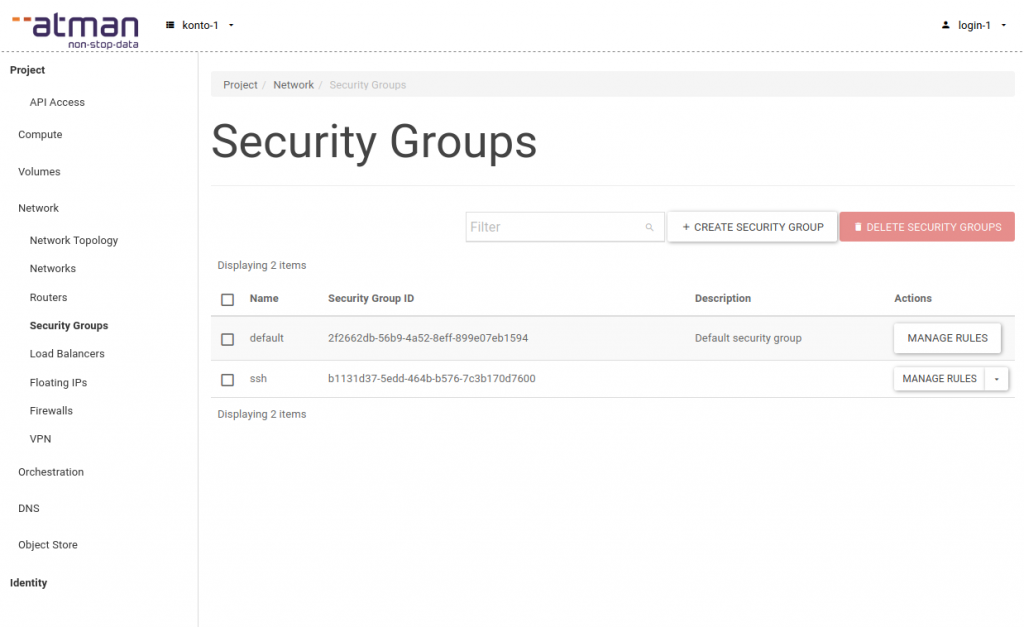

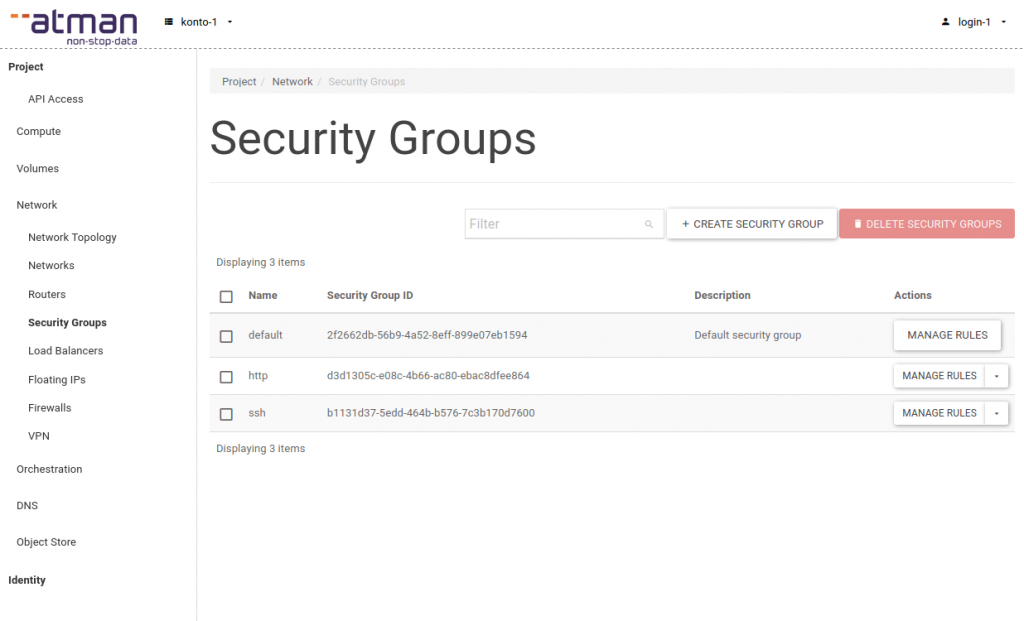

Security Group to firewall działający na wszystkich interfejsach sieciowych instancji, konfigurowany jest oddzielnie dla każdej instancji. Zarządzanie regułami odbywa się z zakładki Network > Security Groups:

Domyślnie każda instancja posiada Security Group „default”, która zezwala na ruch wychodzący oraz blokuje cały ruch przychodzący do instancji. Aby połączyć się z instancją należy otworzyć wybrany port dodając go do listy otwartych portów w Security Group.

Security Group – zarządzanie

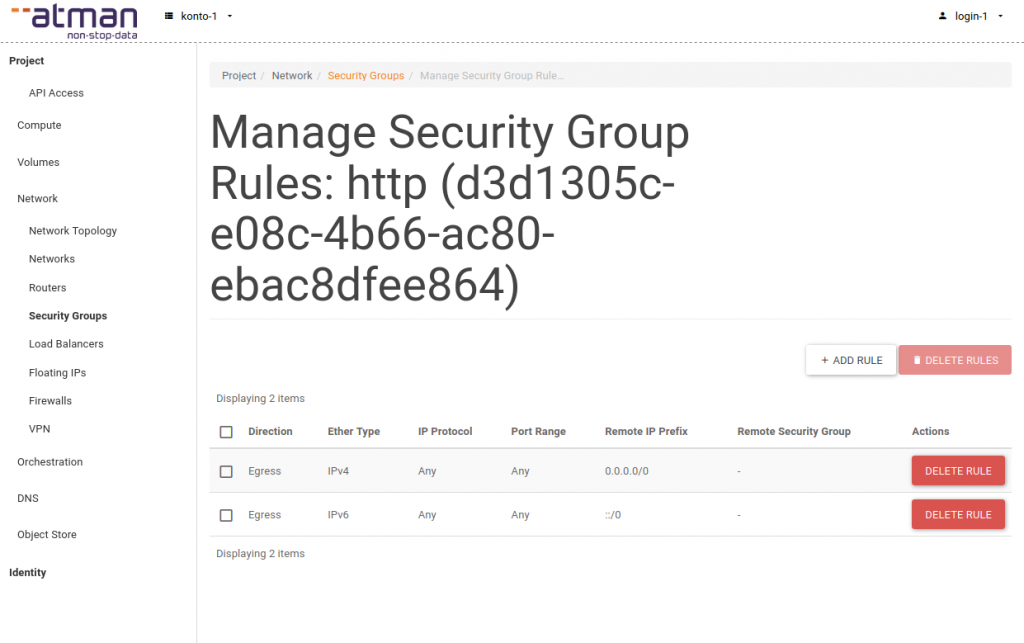

Na poniższym przykładzie zaprezentowane zostanie przepuszczenie portu 80 w instancji.

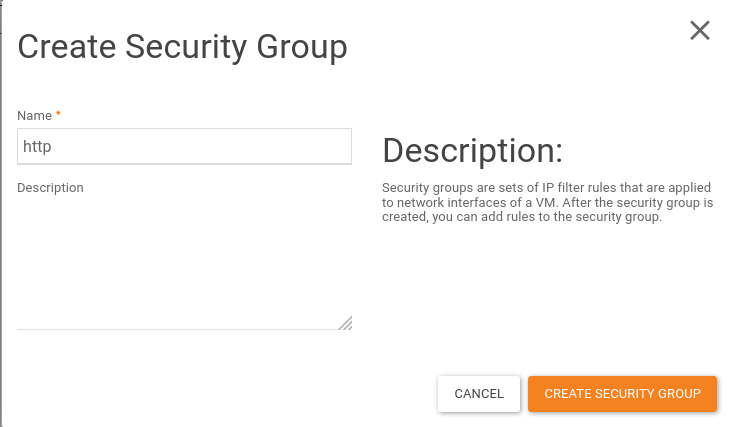

Przechodzimy do zakładki Network > Security Groups i wybieramy +CREATE SECURITY GROUP. W pierwszym oknie podajemy nazwę grupy:

Klikamy w CREATE a następnie w MANAGE RULES:

Nowa grupa posiada reguły domyślne, które pokrywają się z regułami grupy „default”, mogą więc zostać usunięte, jeśli zamierzamy wykorzystywać w konfiguracji portu również SG „default”.

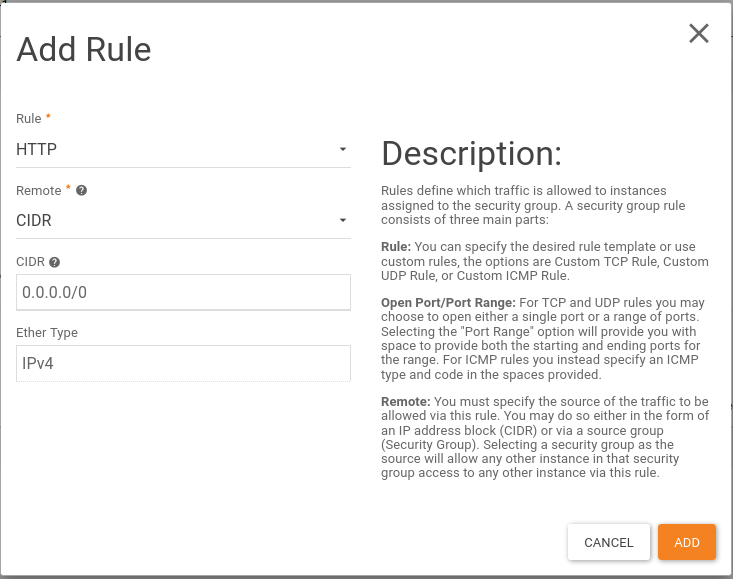

Po wybraniu +ADD RULE pojawi się okno z konfiguracją reguły. W polu Rule można wybrać jeden ze zdefiniowanych protokołów lub wskazać port TCP/UDP który zostanie otwarty dla ruchu przychodzącego z adresów wskazanych przez CIDR lub z instancji, do których przypisana jest wybrana z listy Security Group.

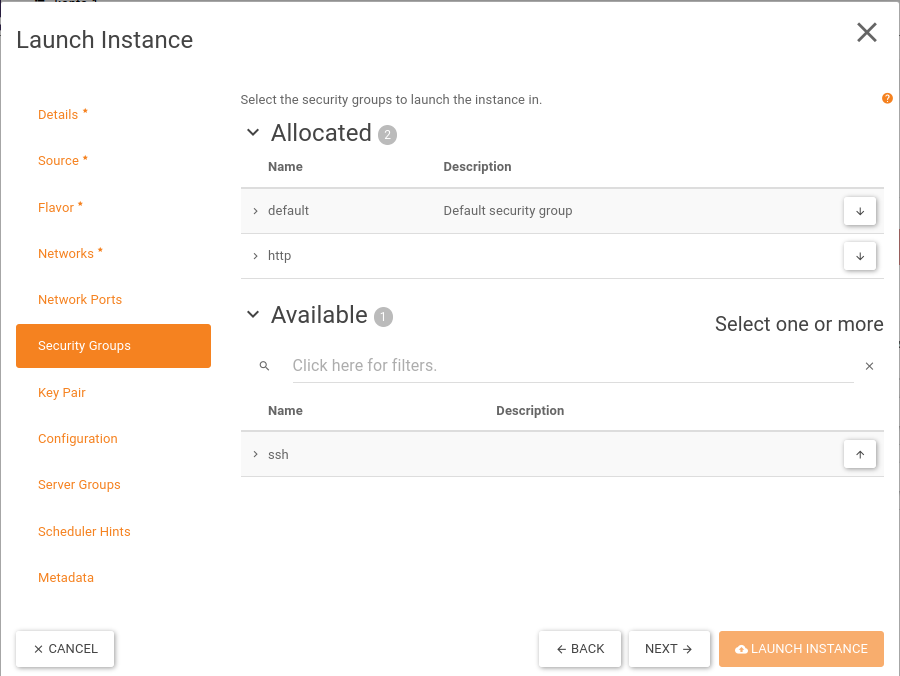

Istniejącą Security Group należy następnie dodać do instancji. Można to zrobić na kilka sposobów:

Podczas tworzenia instancji wybieramy Security Group w zakładce konfiguratora:

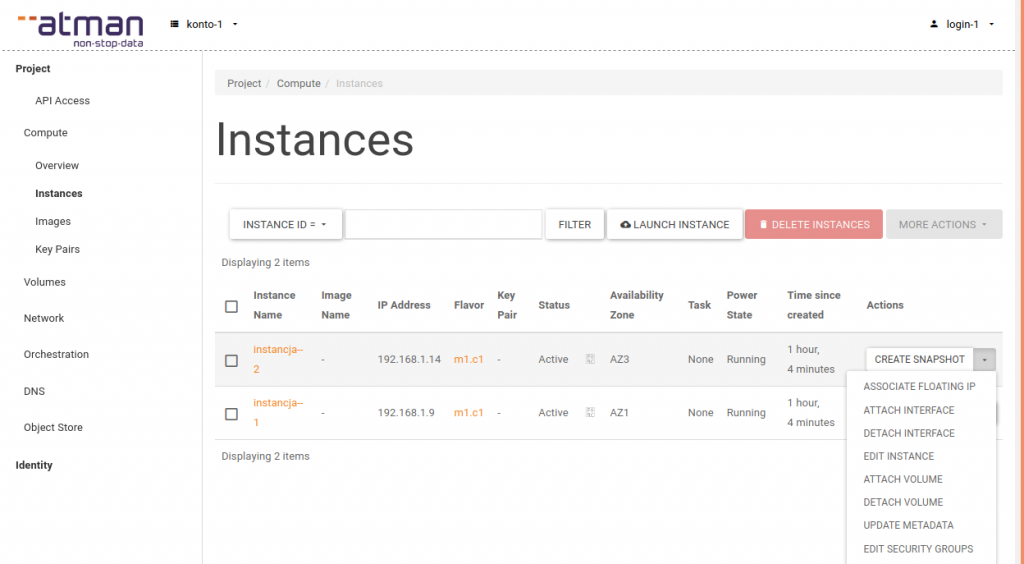

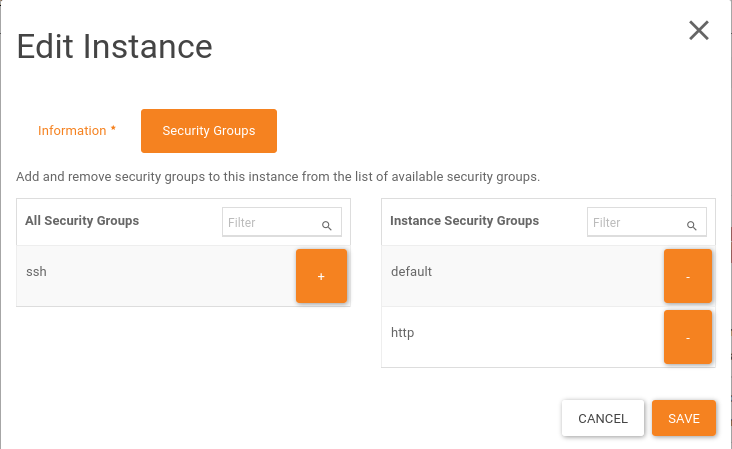

Możemy dodać grupę do istniejącej instancji – w zakładce Compute > Instances wybieramy Edit Security Groups

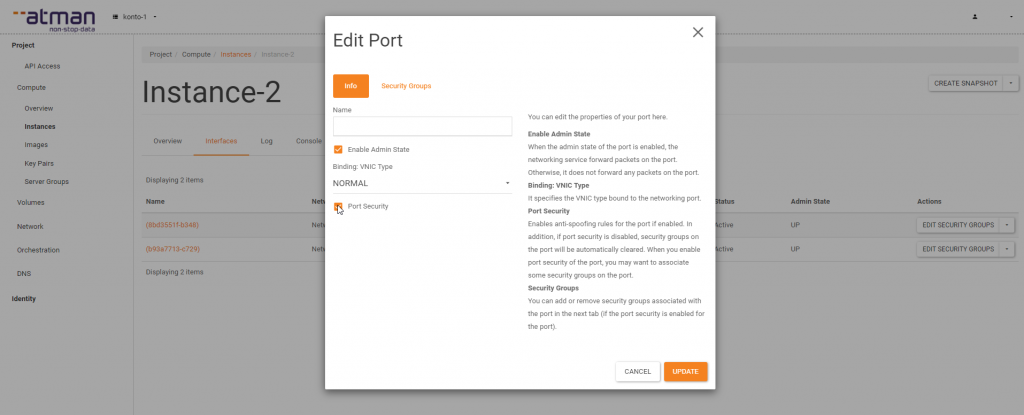

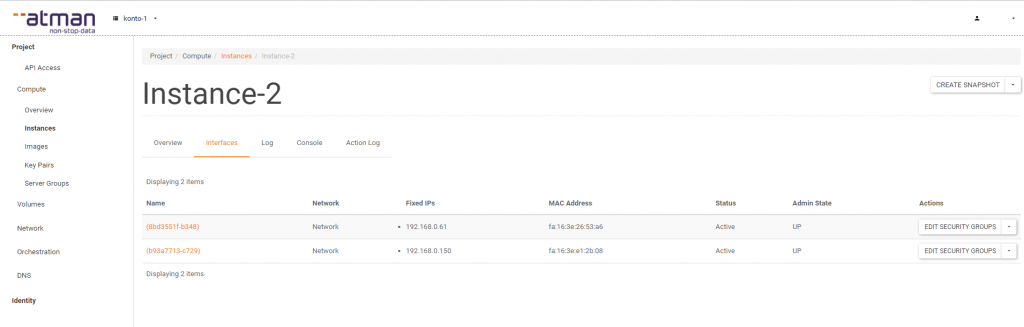

Edytować Security Groups możemy też z poziomu instancji w panelu chmurowym. W tym celu w zakładce Instances klikamy na nazwę instancji i przechodzimy do kolejnej zakładki Interfaces. Z tego poziomu możemy konfigurować Security Groups dla poszczególnych portów instancji.

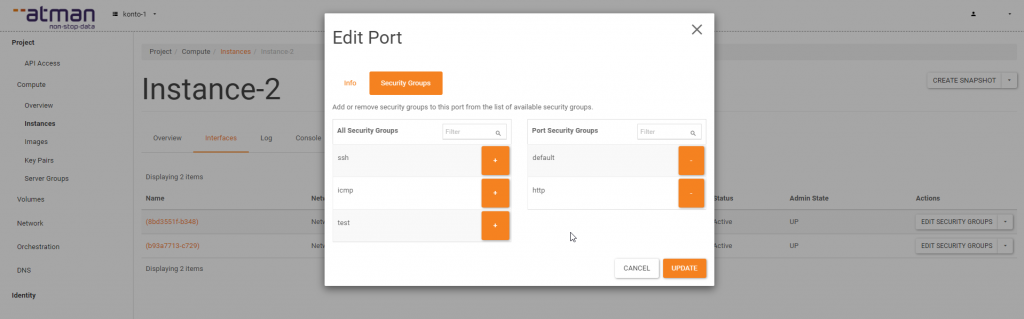

Następnie wybieramy EDIT SECURITY GROUPS i dodajemy lub usuwamy utworzone wcześniej Security Groups.

W tym miejscu widoczne są grupy reguł które są aktywne na danym porcie instancji. Brak Security Groups na porcie z jednocześnie włączoną opcją Port Security oznacza zablokowanie całego ruchu na danym porcie.

W zakładce Info mamy możliwość wyłączenia mechanizm Port Security. Po wyłączeniu cały ruch wychodzący i przychodzący będzie przepuszczany.